Источник: Тагиров З.И. Цифровая оперативная обстановка, цифровое имя человека и сетевая (цифровая) правоохранительная деятельность в отечественной модели цифровой экономики // Вопросы безопасности. — 2018. — № 4. — С.28-51. DOI: 10.25136/2409-7543.2018.4.23600. URL: http://e-notabene.ru/nb/article_23600.html

N.B.: с момента подачи статьи до её печати (прошло более года) НБП была переименована в ЕБС.

Введение.

В последнее время много было сказано о цифровой экономике. Четыре ориентира, в связи с этим обозначенные Президентом России В.В. Путиным на сессии Петербургского международного экономического форума-2017 [1]настолько очевидны и универсальны, что не вызывают ни малейшего сомнения: заявленная цель-развитие в России вполне достижима. Двигаться к ней необходимо согласованными коллективными усилиями государства, общества и бизнеса. Рост цифровой экономики имеет глубокое влияние на всю социально-экономическую систему. Цифровая экономика не ограничивается сферой бизнеса, она затрагивает каждый аспект жизни общества: государственное управление, здравоохранение, образование и, конечно, сферу правоохраны.

Цифровая модель взаимодействий «гражданин-государство», «гражданин-гражданин» и «государство-государство» предполагает широкое использование цифровых информационно-телекоммуникационных (ИТК) технологий, массовый перенос на цифровые носители массивов разнородных данных и документов с использованием электронной цифровой подписи и цифровых коммуникаций. Только цифровой подписью электронного документа и сетевыми коммуникациями проблемы цифровой экономики явно не решить. Нужны будут новые технологии государственного сетевого управления. Планомерные шаги в этом направлении в нашей стране делаются уже давно, создаются электронные учёты, реестры и базы данных, оптимизируются государственные услуги и системы аутентификации человека в них, развивается электронная коммерция и интернет-банкинг. В государственном управлении активно внедряются облачные информационные сервисы и новые формы коммуникаций госорганов. Множество документов переводится из бумажного в цифровой электронно-реестровый вид. Большинство сфер государственного управления существенно приблизились к модели цифровой экономики. Заметно отстаёт, пожалуй, только правоохранительная сфера. Для обеспечения конкурентоспособности нашего общества в структуре глобальной экономики уже недостаточно адекватного соответствия правоохранительной деятельности современным социальным условиям: необходимо развивать правоохранительную систему с опережающими технологиями управления данной сферы. Применение цифровых ИТК-технологий открывает широкие перспективы для борьбы с преступностью, совершенствования правоохранительной деятельности, стабилизации отклонений в криминальной оперативной обстановке.

Существует критическое мнение о том, что современная экономика и цифровая экономика – единые сущности. «Заблуждением было представлять Президенту России построение цифровой экономики как некую новую задачу, на решение которой должны быть брошены лучшие умы и силы. Выбора тут нет: или в стране действует современная экономика и она де-факто цифровая, либо мы пашем сохой», – отмечает президент Национальной ассоциации инноваций и развития информационных технологий (НАИРИТ) и завкафедрой инженерной кибернетики НИТУ МИСиС Ольга Ускова [2].

Гипотеза исследования.Для трансформации традиционной правоохранительной деятельности в цифровую экономику необходимо полностью оцифровать правоохранительную оперативную обстановку.

Оперативная обстановка с точки зрения теории социального управленияопределяется как связи и зависимости между объективными внешними условиями – социогеографическими факторами, состоянием преступности и общественного порядка и самими правоохранительными органами – силами и средствами, внутренней и межведомственной самоорганизацией, результатами совместной деятельности [3].

Цифровая оперативная обстановка.Цифровая оперативная обстановка – это максимально приближенная к реальной пространственно-временная информационная модель на основе сочетания нечётких и чётких множеств данных о криминальных и административно-деликтных событиях, связанных с ними лицах и географических местах.

Прежде всего, необходимо оцифровать объекты оперативной обстановки – события, служащих правоохранительных органов, всех физических лиц и связи между указанными объектами (местность уже оцифрована географическими координатами, получаемыми при помощи поверяемой аппаратуры системы ГЛОНАСС).

Оперативная идентификация криминальных событий в базах данных в настоящее время возможна по ключевым словам, времени, приблизительным геоданным (улицам и домам) и другим источникам информации. Главная проблема при этом состоит в том, что все данные об оперативной обстановке и вся правоохранительная информация на бумажных (аналоговых) носителях не интегрируются с цифровой геоинформационной основой. В правоохранительных органах имеется огромный массив аналоговых носителей правоохранительной информации, не интегрированной с сетевыми базами данных. Ведение большого объема бумажной документации противоречит принципам цифровой модели государственного устройства. Наиболее перспективный вариант оцифровки конфиденциальной правоохранительной информации на бумажных носителях – это реестрирование её ключевых (идентифицирующих) данных методом присвоения бумажным документам цифровых штрих-кодов (стикеров) с id-документа и географическими координатами места события и всех взаимосвязанных мест. Оперативная идентификация подозреваемых лиц сейчас происходит по традиционному неуникальному имени человека, а не по цифровым личным кодам. Это делает невозможным оперативное и автоматическое установление криминальных социальных связей в режиме реального времени. Уровень использования ГЛОНАСС-устройств и географических координат при составлении документов в ОВД крайне низкий. В электронном документообороте географические координаты не применяются вообще. Сами сотрудники ОВД и служащие иных государственных правоохранительных органов не имеют идентифицирующих их единых лично-служебных цифровых кодов. В существующей модели анализа оперативной обстановки связи между подозреваемыми лицами, состоянием преступности и общественного порядка, правоохранительными органами и социогеографическими факторами, как правило, устанавливаются умозрительно методами личного сыска самими служащими правоохранительных органов без применения современных ИТК-технологий.

Программное обеспечение цифровой оперативной обстановки должно обеспечивать её компьютерное моделирование методами виртуальных образов в режиме реального времени, а также мгновенный вывод цифровых данных не менее чем по трём параметрам (пространству, времени и не менее одному ключевому значению). В описанной модели открываются широкие возможности практического совершенствования форм и методов анализа оперативной обстановки на обслуживаемой территории с использованием современных ИТК-технологий в режиме реального времени, а не постфактум (после завершения отчётного периода). Администрировать цифровую оперативную обстановку должна обособленная правоохранительная организация сетевого типа.

Таким образом, уровень цифровизации правоохранительной оперативной обстановки в настоящее время оценивается как неудовлетворительный, что подтверждает выбранную гипотезу и негативно влияет на интеграцию отечественной правоохранительной деятельности в цифровую социально-экономическую модель государственного устройства, объявленную Президентом России приоритетом развития.

Социальное управление: прошлое и современность.Теория и практика социального управления индустриального периода развития нашей страны характеризовалась вертикально-субординационным подходом: основой социальной структуры были организационно-трудовые (производственные) и территориально-упорядоченные социальные связи, интегрированные с иерархичным политико-бюрократическим аппаратом социалистическими ценностями (идеологией). Социальная система характеризовалась всеобъемлющей сверхцентрализацией, сверхконтролем, ограничением свобод. Подобная социальная система в нашей стране уже не существует.

Современное информационное общество характеризуется горизонтально-сетевой структурой и мобильностью социальных связей, в которых ослабли прежние пространственно-временные и производственные зависимости, расширились свободы, нормативно запрещена любая идеология, система ценностей поливариативна, устранена социальная субординация. Современные социальные связи строятся вокруг ценностно-значимой информации и сетевых телекоммуникационных технологий. К ценностно-значимой информации традиционно относят специальные категории персональных данных, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья, интимной жизни и иные виды информации [4, П. 5].

Трансформация социально-экономических основ общества привела к изменениям различных социальных систем, в т.ч. преступности. Правоохранительные механизмы утратили прежние возможности тотального контроля криминальных социальных связей, а вырабатываемые современной политико-правовой практикой – воспринимаются конфликтно. Очевидно, что современная правоохранительная деятельность должна соответствовать условиям развития общества. В противоречии между современным социальным устройством и организационной моделью правоохранительной системы видятся проблемы и дефекты управления, приводящие к кризисам управления и нарушениям законности в правоохранительной сфере.

Терминология.Дальнейшее изучение проблемы требует авторского и нормативногоопределения применяемой терминологии:

отождествление личности – процедура юридико-криминалистического установления тождества биологического объекта человека («равенства» самому себе);

идентификация личности – процедура распознавания человека в базе данных по его идентификатору;

аутентификация личности – процедура технологической проверки подлинности предъявляемых идентификаторов человека контрольным образцам;

биометрическая аутентификация – аутентификация пользователя, осуществляемая путем предъявления им своего биометрического образа [5];

верификация – процедура технической проверки соответствия (степени схожести) предъявляемых идентификаторов минимально установленному количественно-качественному пороговому значению;

дистанционная идентификация – распознавание пользователей в рамках требований Федерального закона от 07.08.2001 №115-ФЗ «О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма», осуществляемая по удаленным каналам связи за пределы контролируемой зоны, без визита пользователя в офис организации (проводится по ИНН, оригиналу или надлежащей копии паспорта гражданина или по иным документам, в т.ч. с применением электронной цифровой подписи); идентификация клиента – физического лица не проводится, если сумма платежа не превышает 15 000 рублей и в иных случаях [6];

биометрическая идентификация – преобразование совокупности примеров биометрических образов человека, позволяющее описать их стационарную и случайную составляющие, например, в виде математического ожидания и дисперсий контролируемых параметров или, например, в виде параметров обученной сети искусственных нейронов [5].

ID события.Наиболее перспективный вариант оцифровки событий, являющихся составными элементами оперативной обстановки (которая в общем виде может быть представлена как совокупность всех правонарушений и значимой правоохранительной информации) – это совершенствование такого ведомственного учёта в ОВД как книга учета заявлений и сообщений о преступлениях, об административных правонарушениях, о происшествиях (КУСП) [7]. В настоящее время каждое известное событие оперативной обстановки проходит регистрацию в данном учёте и получает числовой регистрационный номер, но требованиям цифровой информационной модели система КУСП не отвечает: персональные и цифровые идентификаторы событий не применяются (следовательно связи между элементами оперативной обстановки автоматически не анализируются), не вводятся цифровые данные географической сетки координат. Ведение цифровой КУСП (в тех ОВД, где это организовано) дублируется в бумажном виде, что связано с временными и трудозатратами. Бумажный носитель является приоритетным и нередко – единственным источником информации об оперативной обстановке.

Система цифровой КУСП на основе сетевого распределенного доступа должна стать универсальной для всех правоохранительных органов (агентов правоохранительной деятельности, которые участвуют в реагировании на отклонения оперативной обстановки) и формировать основы единой коммуникативной среды правоохранительного мультиагентного сотрудничества. Администрировать базу данных событий оперативной обстановки должна независимая правоохранительная организация сетевого типа.

ID служащего государственного правоохранительного органа.Использующиеся в настоящее время персональные идентификаторы (личный номер и номер нагрудного знака) не отвечают некоторым критериям цифровых идентификаторов, хотя и могут использоваться для идентификации сотрудников в цифровой модели оперативной обстановки с некоторыми ограничениями. Личный номер может сменяться при присвоении специального звания иного рода. Номер нагрудного знака сменяется при смене подразделения прохождения службы. Оба идентификатора являются открытыми данным. Вместе с тем, для цифровой регистрации криминальных событий должна быть создана новая система присвоения цифровых идентификаторов публичного и непубличного типа (для обеспечения конфиденциальности информации и личной профессиональной безопасности). В условиях общей сетевой коммуникативной правоохранительной среды и информационной среды государственного управления единые лично-служебные цифровые коды публичного и непубличного типа в будущем должны появиться не только у всех служащих правоохранительных органов, но и у всех государственных служащих .

ID человека.ID человека – это его вычисляемый персональный идентификатор, личный код, биометрический индивидуальный номер или цифровое имя. Цифровая идентификация человека – одна из наиболее сложных практических проблем цифровой экономики. В настоящее время в отечественном государственном управлении получает распространение ID пользователя в Единой системе идентификации и аутентификации (ЕСИА), т.е. обычная изменчивая реестровая запись о человеке или традиционный id-документ национального уровня. Технически в системе ЕСИА одному человеку можно присвоить несколько ID.

Вместе с тем, глобальная конкуренция открытых экосистем (цифровых экономик) порождает необходимость организации независимых распределенных реестров информации уже даже не наднационального, а международного уровня (как пример – единая криптовалюта). Единое и неподделываемое цифровое имя человека – перспективная задача глобальной экономики. Для международного универсального кодированного учёта и распознавания личности может быть применена технология блокчейн. Однако в таком подходе личный код, записанный в id документ, будет представлять отторжимое от личности сведение и не будет являться универсальным инструментом идентификации человека, а только инструментом аутентификации.

Применительно к нашей стране и правоохранительной деятельности одной из проблем является оперативное установление (отождествление, идентификация) личности, в т.ч. доставленных в дежурные части для разбирательств. При отсутствии у человека документов, удостоверяющих личность, оперативно сделать это затруднительно. Человек может представиться чужим именем, документ может быть подделан. Точно также подложный документ или иной идентификатор может использоваться в экономической деятельности. Высокий уровень доверия к документам и невозможность перепроверки их подлинности порождает возможности реализации криминальных умыслов. С развитием технологий документы перестают являться полностью надёжными идентификаторами, отказ от идентификации по традиционным документам упрощает и развивает экономические процессы.

В цифровой социально-экономической модели создаётся и связывается множество документов: паспорт гражданина, СНИЛС, ИНН, водительское удостоверение, медицинский полис, госрегзнак авто, Fan ID, банковские и социальные карты, а также многие другие идентификаторы. В настоящее время Федеральной налоговой службой разрабатывается «супербаза» сведений о населении – реестр актов ЗАГС, в котором на основе ИНН предполагается интегрировать различные персональные данные. Все указанные документы можно объединить в один цифровой id-документ или объединить облачными сервисами в единый федеральный информационный ресурс, содержащий сведения о населении Российской Федерации. ID-документ с электронным чипом именуется id-картой (например, универсальная электронная карта гражданина России). Подобные технологии своевременны, но не универсальны.

Личности более не объединяются в социальные классы, следовательно, их невозможно классифицировать для целей управления. В современных социальных условиях невозможно управлять личностями, можно лишь администрировать их социальные связи. Для упорядочения управления социальными связями уникальных личностей как автономными элементами открытых социальных систем, объединенными в информационном пространстве в несубординационные сетевые группы, необходимо универсальное основание их идентификации для целей определения их места и роли в социальной структуре и в социальном процессе. Перспективным основанием идентификации уникальной личности является биометрическая идентификация.

В условиях языковой неопределенности и субъективности традиционных собственных имён автором предлагается цифровое имя на основе свёртки (хеширования) в числовую знаковую систему объективных неотторжимых характеристик личности – технология id человека. Идентификация на основе отторжимых биометрических характеристик личности (изображений, голоса, объектов памяти и т.п.) предполагает использование закрытых кодов и механизмов шифрования данных, что делает данные уязвимыми и увеличивает расходы на обеспечение их сохранности. Учитывая отсутствие административных границ в глобальном информационном пространстве цифровое имя должно присваиваться универсальным международным алгоритмом на основе полностью открытого кода. При этом использование закрытых кодов для формирования конфиденциальных цифровых имён останется в компетенции каждого государства в рамках его политики информационной безопасности.

В цифровом информационном пространстве человек посредством своего имени приобретает связь не только со своей семьёй, государством происхождения и (или) физического пребывания, но ещё и с государством «виртуального присутствия». Именно поэтому любое государство, имеющее с конкретной личностью пересекающийся информационный интерес, имеет право знать и идентифицировать его по универсальному цифровому имени. Информация – это экономический ресурс. Цифровое имя в виртуальном пространстве – это механизм идентификации личности в космополисе.

Технология присвоения id человека должна исключить связь личности с каким-либо документом или чипом. Цифровое отождествление личности должно основываться на алгоритмах свёртывания его объективных данных: геномного кода и дактилоскопической формулы. Человек с присущими ему неотторжимыми биометрическими данными, преобразованными в коды, сам является цифровым объектом, используемым в качестве ключа и (или) пароля для целей идентификации и (или) аутентификации. Цифровая идентификация и (или) аутентификация должна происходить сообщением персонального цифрового значения уникального человека, анализом отпечатков пальцев руки либо экспресс-анализом кода митохондриальной ДНК. С применением указанных данных идентификация личности должна происходить по базе данных (регистру населения). При отсутствии в базе данных сведений об идентифицируемой личности, на основе исследования id человека открытыми алгоритмами сведения о любом человеке могут быть реестрированы любым государственным агентом. К цифровому идентификатору человека в национальной базе данных могут быть добавлены любые дополнительные биометрики: изображение лица, голос, радужная оболочка глаза, рисунок сосудистого русла руки, кардио-амплитуда и др. В коммерческой открытой базе данных к цифровому идентификатору человека могут быть добавлены только отторжимые биометрики: изображение лица, голос, информация идеальной памяти и другие.

Технология использования цифрового идентификатора человека должна повсеместно оставлять цифровой машинно-читаемый крипто-защищённый юридически значимый идентифицирующий личность его владельца след. Это универсальная технология нумерации людей по всему миру на основе открытых кодов, независимая от языка и традиций имянаречения, даты и места рождения, гражданства и национальных стандартов систем алгоритмизированного и биометрического учёта населения. В описанной модели потребуется нормативное закрепление расширенной модели государственной дактилоскопической и геномной регистрации населения и реанимация с доработками соответствующего законопроекта [8].

Почти что оруэловская модель id человека – это технология объективного контроля личностей для государств, желающих широко применять принципы открытой экономики и открытых границ для повышения своей глобальной конкурентоспособности.

Любой id-документ, насколько бы он не был защищен от подделок – технология потенциально не стойкая к взломам, подделкам и к использованию документа со злым умыслом. Даже в разрабатываемой облачной технологии «супербазы» встанет вопрос об использовании идентификатора реестровой записи (сейчас в качестве такового предполагается 12-значный ИНН). У мигрантов при пересечении границы его ещё нет, а сведения о них реестрировать необходимо с момента прохождения пограничного контроля, т.к. на территории страны они могут становиться объектами и субъектами правонарушений. Кроме того, путем сложных операций и подделок нескольких документов можно противоправно «занять» чужые национальные идентификаторы, а затем втайне от государства совершить преступные действия (до момента синхронизации баз и обнаружения конфликта идентификаторов, а затем «занять» другой идентификатор документа).

Вопрос национальных и наднациональных персональных цифровых идентификаторов сегодня не урегулирован в рамках Евразийского экономического союза с политикой открытых внутренних границ, с единым таможенным пространством и скоординированной налоговой и финансово-экономической системой .

Вероятно, отказаться от записи id человека в id документ (id карту) на первоначальных этапах внедрения не удастся. ID человека должен будет при этом объективизироваться в виде натуральных числовых значений, записанных в чипы, визуализированных штрих- или QR-кодами и использоваться для целей аутентификации методами верификации отпечатков пальцев. В технологии id человека должна быть невозможна компрометация биометрического образа человека на физическом уровне (требуется личное участие живого или мёртвого человека при идентификации). В краткосрочном будущем вследствие затратности широкое внедрение технологии экспресс-анализа ДНК представляется пока маловероятным достижением.

По мере развития технического прогресса возникнет технологическая возможность для непосредственной идентификации личности без опосредованного носителя информации. Конечная цель внедрения id человека – полный отказ от документов, удостоверяющих личность.

В удалённой идентификации id человека будет использоваться в качестве составного элемента аутентификации – универсального идентификатора учётной записи (логина), но не пароля. Использование в качестве пароля одного или нескольких отпечатков пальцев в аппаратно-программном обеспечении даже при добавлении дополнительных биометрических модальностей (изображений лица, голоса) возможно только на доверии государства (бизнес-агента) к пользователю (клиенту). На основе доверия сегодня принципиально выстраиваются и коммерческие системы биометрической идентификации. На распознавание криминального подлога удалённой идентификации должны быть ориентированы правоохранительные инструменты. Издержки удалённой биометрической идентификации должны минимизироваться расширением современных цифровых правоохранительных технологий. Пока биометрическая идентификация не распространилась во многие сферы социально-экономической жизни в таких правоохранительных инструментах потребности не было. С распространением цифровой экономики внедрение модели idчеловека как универсального цифрового следа станет сверхактуальной задачей.

Для исключения социально-протестного отторжения технологии id человека со стороны населения (как вероятной технологии тотального наблюдения) необходимо достижение в обществе определённого уровня доверия к государству. Легитимность власти в цифровой экономике должна рассматриваться как «делегированное доверие» (лояльность населения), а социальное согласие (консенсуальное общественное спокойствие) – основа устойчивого социально-экономического развития – как лояльность государства. Цифровая экономика – это определённый уровень взаимного доверия (приемлемого недоверия) личности, бизнеса, общества и государства[9].

Устранение описанных противоречий – принципиальная основа развития открытой цифровой экономики. В государстве и обществе, лишённых взаимного доверия, современная экономика развиваться не может. Эффективность государственного менеджмента социально-экономических отношений при этом должна определяться объективными показателями роста экономики и благосостояния граждан, которые каждая семья может субъективно оценить текущим уровнем жизни.

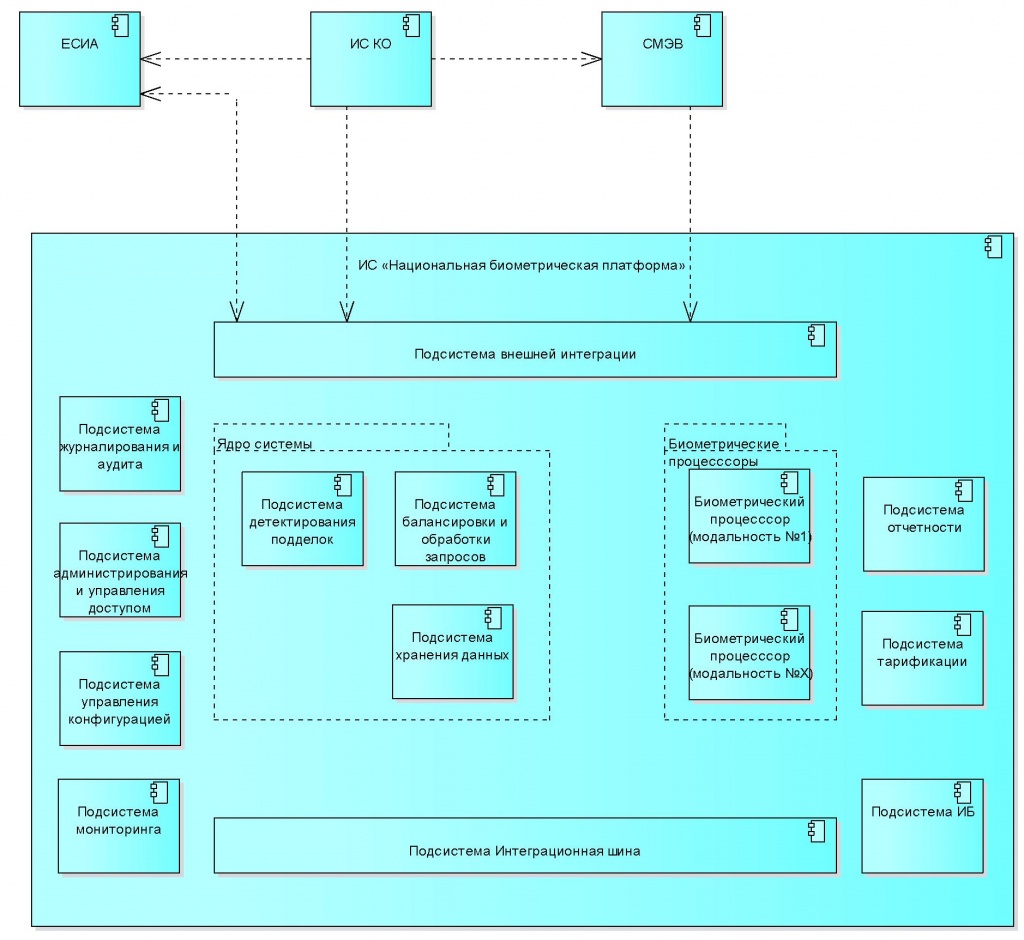

Капитализация биометрической идентификации.Для финансовых операций скорость имеет решающее значение: за время, потраченное на обнаружение ошибки (необычного действия) с цифровым идентификатором можно успеть скрыть следы преступления или скрыться физически. Поэтому российские банки, столкнувшиеся с подлогом документов и платёжных карт, напрямую заинтересованы в разработке Национальной биометрической платформы (НБП) распознавания человека [10]. Сейчас такое распознавание для упрощения и удешевления процедур планируется по лицу и голосу, но в неё по целям могут быть включены и другие биометрики. НБП должна быть введена в действие с учётом возможностей масштабирования, расширения последующей сферы использования, а также списка используемых для автоматического распознавания биометрических характеристик. Технологию НБП, связанную с ЕСИА отечественных государственных услуг сейчас разрабатывает «дочка» Ростелекома – ООО «РТК Софт Лабс». Представляется, что с учётом авторских предложений данная биометрическая платформа вполне могла бы в будущем стать основой межгосударственной и коммерчески успешной системы.

Помимо отторжимости биометрических идентификаторов, недостаток НБП состоит в том, что цель системы – верификация и аутентификация, а не идентификация. Для распознавания человека необходимо предварительно внести в базу биометрический образец, трансформировать его в шаблон и представиться ранее учтённым в системе уникальным идентификатором учетной записи: «процедура удаленной идентификации включает последовательное прохождение аутентификации в ЕСИА по логину/паролю и в НБП по степени схожести биометрического образца» (технология id человека превращает образец или пробу идентификатора в числовые коды, которые должны совпасть). Распознавание человека в НБП будет происходить не по всей базе шаблонов, а по биометрическому контрольному шаблону, связанному с конкретной учётной записью (традиционная верификация) [11, С.13]. При этом в техническом задании указывается противоречащая заданию характеристика НБП: «Объектом автоматизации является деятельность по организации и проведению удаленной идентификации пользователей в кредитной организации и/или инфраструктуре электронного правительства посредством сличения биометрических данных». Используемая характеристика расплывчата – сличение со всеми реестрированными данными базы или только с конкретными учётными? Ответ имеется в самом техническом задании: «Биометрическая проба сравнивается с биометрическим контрольным шаблоном, находящимся в хранилище биометрических данных пользователей» (шаблон – в единственном числе). Это принципиальный вопрос биометрической идентификации. Модель НБП – система взаимосвязанных реестровых записей. Каждый из идентификаторов может быть взломан или подделан, что в дистанционной форме упрощает использование верификации со злым умыслом.

У автора складывается субъективное впечатление, что 248 миллионов рублей на разработку системы биометрической верификации – сумма избыточная. В техническом задании ничего не упоминается о преобразовании биометрических образцов в цифровые коды, «процесс адаптации биометрического контрольного шаблона» – это лишь его обновление, при том – не автоматическое (система не способна к самообучению путём самообновления биометрических образцов и шаблонов). Технология идентификации должна быть универсальной. НБП создается, ориентировочно, для 150 миллионов учётных записей (предусматривается возможность «расширения хранилища биометрических данных до объема полной базы граждан РФ»). НБП не создает механизма биометрической идентификации, только механизм верификации. Технологии биометрической верификации в мире давно разработаны и повсеместно применяются (например, в кнопке iPhone).

За обозначенную сумму проекта НБП вместо очередного алгоритма верификации можно было бы разработать надёжный алгоритм отечественной системы подлинной биометрической идентификации по массивной базе. Тогда бы отпала необходимость связи НБП с государственной ЕСИА и система НБП с отторжимыми биометриками превратилась бы в коммерчески успешную модель с широкими возможностями капитализации в цифровой экономике. Интересно взглянуть на 248-миллионную смету расходов по созданию рабочей модели НБП.

Рис.1. Эскиз архитектуры Национальной биометрической платформы (НБП) (источник: http://d-russia.ru/).

К надёжности системы НБП имеются и другие вопросы: где гарантия, что закрытый алгоритм создания биометрических шаблонов не будет взломан или подобран (теоретически, по шаблону можно загримировать человека, зная алгоритм – отредактировать запись голоса)? Не лучше ли использовать системы с открытыми кодами? Сколько и какие модальности должна содержать надёжная биометрическая идентификация (разные биометрические механизмы имеют разный уровень стойкости к атакам подбора)? У какого юридического лица будут храниться биометрические образцы, шаблоны и пробы? Сейчас, например, объекты геномной и дактилоскопической регистрации не хранятся у разработчиков программного и аппаратного обеспечения. Разработчики только создают инструменты администрирования региональных и федеральных баз биометрических данных, оператором которых выступает государство. Кто понесёт ответственность за утечку образцов или шаблонов из НБП? Будет ли к шаблонам НБП доступ у правоохранительных органов (скорее всего, будет) и на каких условиях? Почему предусмотрена деактивация биометрического шаблона, но срок хранения биометрических контрольных шаблонов – бессрочный и не ограничен смертью человека (оставляется возможность дистанционного волеизъявления после смерти)? Если предусматривается деактивация, следовательно, возможна скрытая возможность реактивации? Как избежать насильственного использования НБП при угрозе личности? Почему не используются технологии машинного обучения подозрительности биометрической пробы лица, находящегося в опасном состоянии (ключевое данное, определяемое как сигнал «SOS»)? Почему не закладывается необходимость установления личного контакта с клиентом, который предположительно находится в угрожаемом состоянии?

Система НБП по своей логике создаётся для исключения технических возможностей подлога волеизъявления в гражданских сделках. Вместо упрощения процедуры проверки подлинности волеизъявления система НБП перекрывая старые, формирует новые технические уязвимости и технологически усложняет процедуру проверки подлинности волеизъявления. Возможно, надёжнее и дешевле проверять подлинность волеизъявления по идеальной информации, содержащейся в памяти человека – паролям, парольным фразам, интимной или контрольной информации, контрольным интеллектуальным заданиям. Одновременно с этим проверяется волевая (психо-эмоциональная) характеристика дееспособности субъекта. По аналогии с подозрительными финансовыми операциями, при удалённой биометрической идентификации дополнительно к образам «свой» и «чужой» можно добавить образ «подозрительный» или «условно свой» для исследования подозрительных финансовых операций, совершаемых под угрозой личности (вопрос международной и государственной стандартизации и сертификации).

Биометрическая идентификация упрощает экономические процессы. Бизнес и государства уже давно применяют подобные технологии пока, преимущественно, для аутентификации. Идентификация по базе данных изображений лица, радужной оболочки глаз или голосовых образцов – более удобная (простая), но уязвимая технология отождествления личности. Каждая из биометрик применительно к идентификации имеет достоинства и недостатки. Поэтому выбор того или иного способа, как правило, зависит от экономической модели проекта и целей идентификации. Но в деле государственно-значимой идентификации, где цель может и должна оправдывать средства на её достижение, выбор биометрик идентификации имеет принципиальное значение. Открыто и достоверно о полноценной и универсальной биометрической системе идентификации любого человека ни одно из государств пока не заявляло. Во взаимосвязи с различными сведениями и базами данных биометрические учёты представляют существенный интерес не только для бизнеса, но и для государства – для борьбы с преступностью и укрепления национальной безопасности. Следы пальцев рук и биологические объекты – основные следы, как правило, остающиеся на месте общеуголовного преступления.

Главной целью биометрической идентификации при отождествлении личности является исключение приоритета верификации реестровых записей, id документов или чипов на основе использования неотторжимых от личности сведений. Цель потенциально достижимая, но экономически затратная и на первый взгляд утопичная. Единственным абсолютно неотторжимым сведением о личности является ДНК-код человека: пальцы можно ампутировать или сжечь кислотой, глаза повредить, голос скрытно записать, на лицо наложить фальш-маску или использовать скрин-изображение, кисть руки утратить и т.д.

Технология id человека предполагает неповторяющееся кодирование каждого уникального человека постоянным кодом. Сочетание исходных идентифицирующих биометрических данных в бимодальной модели (геномной и дактилоскопической регистрации) позволит однозначно отождествлять человека с достаточной долей вероятности (свести количество ошибок идентификации к минимуму). Теория двухфакторной геномно-дактилоскопической идентификации с присвоением каждому человеку уникального цифрового идентификатора (ID кода) закладывает основы универсального практического метода международного учёта населения.

Уникальность авторской разработки id человека ещё и в том, что данная технология – это не традиционная система управления базами данных (СУБД), а система управления данными как таковыми (без обязательного наличия исходных баз), позволяющая однозначно идентифицировать человека независимо от чьей либо воли обмениваться базами данных. НБП без базы биометрических данных – бесполезна, без ЕСИА – бессмысленна. В отличие от НБП, технология id человека – универсальный международный инструмент, позволяющий каждому государственному или лицензированному им бизнес-агенту создавать и вести на основе id человека свои собственные базы биометрических данных (в т.ч. конфиденциальные) без организации хранения биометрических персональных данных (хранить только их цифровые коды).

Технология анализа ДНК сегодня весьма затратна, также она имеет транспортные недостатки и для целей идентификации должна применяться только методом экспресс-анализа. Подобные или близкие к ним технологии сейчас развиваются компанией General Electric Healthcare Life Sciences («Human ID for forensics») [12] и компанией Thermo Fisher Scientific Inc. («Human Identification») [13]. В открытом доступе информация об этих программах минимальна, на русском языке она вовсе не представлена. Отсутствие отечественных инструментов экспресс-анализа ДНК является сегодня существенным сдерживающим фактором для нашей страны. При этом тенденции геномной экспресс-идентификации в скором времени позволят проводить такую идентификацию без медицинских познаний и вне стерильных условий (по щёчному мазку).

Как бы фантастично это не звучало для нашей страны, но технология мгновенной ДНК-идентификации человека – это только вопрос времени и экономической целесообразности. Очевидно, что не повсеместно, но внедрение такой технологии возможно и в ряде случаев будет необходимо. Например, при идентификации личности при пересечении государственных границ (в целях розыска международных террористов и транснациональных преступников), а также в согласованной межгосударственной правоохранительной практике. Задатки для такой деятельности в нашей стране уже заложены [14], разрабатываются государственные базы биометрических персональных данных – федеральная информационная система биометрических учётов и оперативно-разыскных данных [15]. Ведение федеральной геномной базы данных для организации межведомственного и межуровнего взаимодействия можно поручить самостоятельной правоохранительной организации сетевого типа.

Под универсальностью технологии биометрической идентификации подразумевается в первую очередь использование в ней открытых кодов и алгоритмов. Это открывает доступ к технологиям биометрической идентификации не только для государственных и правоохранительных органов, но и для бизнеса. Поручить геномные исследования на конкурсной основе можно федерально-разветвлённым коммерческим медицинским организациям сетевого типа, придав данной сфере дополнительную капитализацию. Напрямую капитализировать саму идентификацию невозможно, но вполне реально опосредованно капитализировать инфраструктуру идентификации – инструменты идентификации. Это будет реальным результатом цифровой экономики данных.

Именно капитализация биометрической идентификации способна развенчать футурофобное мышление специалистов по поводу жизнеспособности и применимости идеи id человека. Вести геномные базы данных на современном этапе необходимо, прежде всего, в перспективных целях.

Общеизвестно выражение о том, что генералы готовят армию к прошлым (проигранным) войнам. Динамичные изменения социальных ценностей – основы общественных отношений, изменение понимания роли, места, направлений и пределов государственного регулирования не находит адекватного практике динамичного мышления у руководителей-правоохранителей при принятии ими своих управленческих решений. Инерция и стереотипность мышления руководителей правоохранительных органов не позволяют осознать им не только отдаленное, но и ближайшее цифровое будущее [16].

Биометрическая идентификация в государственном менеджменте.К сожалению, наше государство всерьез не озабочено созданием надёжной общедоступной системы биометрической идентификации. Даже инициатива создания механизма верификации биометрик человека в системе НБП сегодня принадлежит российским банкам. Между тем, создание надёжной системы подлинной биометрической идентификации человека поможет осуществить рывок не только правоохранительной практике, но и в цифровой экономике. Биометрические персональные данные должны в законе быть классифицированы по степени стойкости, по масштабу и целям использования.Неизменяемые и трудноизменяемые (код ДНК, папиллярный узор пальцев, рисунок сетчатки глаза, рисунок сосудистого русла руки) биометрические данные в распределённо-сетевых банках данных должны в обязательном порядке храниться только в государственных базах, а базы стойких биометрических данных коммерческих разработчиков и операторов биометрических систем могут быть только локальными. Именно государство, а не банки, должно создавать организационно-правовые механизмы и распределённые базы данных биометрической идентификации, нести ответственность за надёжность таких систем. Защищаемые и охраняемые государством лица при широком применении биометрической идентификации технологически будут существенно ограничены в гражданской деликтосубъектности. Коммерческое использование в цифровой экономике накопительных сетевых баз биометрических персональных данных ставит под угрозу защищённость систем охраны потерпевших, свидетелей, судей, легендированных агентов государства.

Современная отечественная биометрическая идентификации обычно организуется мономодально по следам пальцев рук. Сейчас, например, широко известна система идентификации по следам пальцев рук компании Папилон. Эта технология не универсальна: используемые коды непубличны и базы данных строго конфиденциальны, категория дактилоскопируемых лиц ограниченна, дактилоскопия применяется не повсеместно. Всё ещё имеет место (хотя и редко) использование аналоговых форм сбора отпечатков пальцев рук. Система Папилон – почти монополист на отечественном рынке биометрической идентификации, что противоречит принципам открытой цифровой экономики. Именно поэтому система Папилон в выбранной бизнес-модели не имеет перспектив развития, система Папилон будет жить столько, сколько ей позволит система НБП, когда эта система попытается добавить в себя папиллярный модуль. Система геномной регистрации и идентификации Ксенон, возможно, имеет больше перспектив для развития, но и она будет закрытой и применяться мономодально. Авторская позиция состоит в том, что идентификация человека должна являться бимодальной (геномно-дактилоскопической) и открытой системой (доступной бизнесу).

Наиболее вероятен сценарий, когда правоохранительные органы сами изъявят желание получить через ЕСИА и банковской НБП доступ к биометрикам в целях установления подозреваемых лиц. Для этого к биометрическим шаблонам нужно применить не алгоритм верификации, а алгоритм идентификации. К потенциальным возможностям системы НБП можно, например, отнести приём заявлений от граждан по видеоконференцсвязи с автоматической идентификацией личности без предъявления аналогового документа, видео-допрос, дистанционную очную ставку и другие перспективные правоохранительные технологии.

Вопрос информационного взаимодействия правоохранительных органов и НБП на сегодняшний день не регламентирован: будет ли информация из НБП составлять банковскую тайну? Если правительственный агент получит доступ к биометрическим шаблонам, то он сможет получить и дистанционный доступ к управлению банковскими счетами. Даже если правоохранительных возможностей для доступа к биометрическим шаблонам создано не будет, будут созданы технические возможности несанкционированных подлогов идентификаторов. Тайно снять отпечатки пальцев, записать контрольные образцы голосовых фраз, создать трехмерное изображение лица – технически выполнимые задачи. Насколько вообще можно доверять дистанционной биометрии? Для ответа на этот вопрос требуются дальнейшие исследования и публикация их результатов в широкой печати.

При помощи технологии id человека можно «привязать» биометрические данные человека, например, к преступлениям в сфере ИТК-технологий или к преступлениям, совершенным с применением ИТК-технологий – путем «связывания» данного персонального идентификатора с номерными аппаратами, абонентскими линиями связи и IP-адресами, с розничными финансовыми инструментами. Например, распространить технологию дактилоскопической идентификации на большинство ИТК-устройств (принять новые глобальные или межгосударственные стандарты), регистрировать абонентские договоры о предоставлении услуг связи с применением цифрового кода человека. Все финансово-лицевые счета привязать к id человека (в т.ч. в Интернет-коммерции). Платежные документы подписывать цифровым именем человека. Абонентам, скрывшим от оператора связи свой личный цифровой код, услуги связи не предоставлять. Подозрительные IP-адреса, непривязанные к id человека, блокировать. Можно рассмотреть модель полного запрета анонимности в сети Интернет, а можно внедрить модель шифрования цифрового имени пользователя сети так, чтобы оно было известно только ограниченному законом кругу лиц. Такой подход потребует внедрения национальных и наднациональных (в рамках ЕАС, ШОС, АТЭС и др. экономических союзов) протоколов и стандартов цифровой ИТК-сети. В описанной технологии отпадёт необходимость тотальной записи всего сетевого трафика и всех цифровых данных пользователей ИТК-сетей (проще и дешевле хранить протоколы с цифровыми следами, а не сами цифровые объекты). По мере расширения ИТК-сферы, вероятно, хранить все цифровые объекты (большинство из которых представляют собой информационный мусор) будет весьма затратно и нецелесообразно. Гораздо эффективнее создавать мультиязычные Интернет-поисковые сетевые правоохранительные подразделения для работы в режиме онлайн.

В авторской модели использования id человека каждый цифровой объект будет иметь связь с уникальным цифровым именем уникального человека. Правоохранительный сыск при этом будет организован в отношении конкретных физических лиц по id человека, также откроется возможность оперативного определения подозреваемых в совершении события на основе установления по id человека криминальных социальных связей (розыск «от лица – к событию» и «от события – к лицу»).

Предвосхищая антирелигиозную критику, заметим, что в основе авторской системы нумерации лежат никогда неповторяющиеся и неотторжимые данные о личности – код ДНК и папиллярные узоры пальцев рук, данные уникальному человеку природой (Всевышним). Это принципиальное отличие технологии id человека от традиционных технологий личных кодов и имплантации чипа в живого человека.

Традиционная технология присвоения и использования национальных личных кодов граждан в качестве их своеобразных цифровых имён предполагает, как правило, использование для одного человека одного числового кода (например, ИНН). Однако технических препятствий для генерирования или свёртки одному уникальному человеку нескольких различных личных кодов нет, если такое действие юридико-политически (идеологически) оправдано. Использование традиционных (открытого вида) национальных личных кодов иностранных граждан не позволит однозначно истинно идентифицировать их, если человек будет завербован или самомотивирован на совершение преступлений и личный код для них будет сфальсифицирован или специально сгенерирован.

Для устранения подобной проблемы идентификации модель id человека должна делиться на два вида идентификатора: открытые (публичные) и конфиденциальные (непубличные). Например, 256-битная свёртка модели id человека однозначно будет конфиденциальной, а 32-битный личный код человека однозначно будет открытого вида. Генерирование легендированных 32-битных личных кодов человека будет происходить национальными алгоритмами шифрования 256-битного id человека.

Авторская геномно-дактилоскопическая технология id человека взамен формулы «один человек – один код» использует принципы «один известный человек – один известный код», «неизвестный человек – установление известного кода – реестрирование – идентификация – отождествление человека», «известный человек – известный id человека – свёртка нового отрытого кода – новый неизвестный ранее человек». При таком подходе дактилоскопическая формула отпечатков пальцев и код ДНК из вида персональных данных превращаются в охраняемую законом, но не государственную (конфиденциальную, но несекретную) тайну.

Практические потребности применения биометрического id человека находятся в сферах обороны, безопасности, противодействия терроризму, транспортной безопасности, противодействия коррупции, оперативно-розыскной деятельности, государственной службы, уголовного и миграционного законодательства, реализацией международных договоров о реадмиссии и могут обрабатываться государством без согласия субъекта персональных данных, выраженного в письменной форме [17]. С помощью id человека можно быстро идентифицировать тех, кто по каким-либо причинам пытался или пытается нарушить закон. Кроме того, на его основе можно создать информационную учётно-поисковую базу данных, а также банк списочной информации в отношении людей, участвовавших в террористической и экстремистской деятельности. Это поможет эффективнее обеспечивать общественный порядок, противостоять преступности, обеспечивать безопасность наших граждан, более оперативно выявлять преступников и террористов.

Инфологическое моделирование террористических сетей.Для заявлений о необходимости глубоких инноваций в области противодействия современным и будущим угрозам преступности [18] теперь уже нет необходимости в политической смелости, кризис традиционных репрессивных механизмов борьбы с современной профессионально-ценностной (сетевой) преступностью очевиден. Сетевая деструктивность порочит общество и дестабилизирует государство. Международный терроризм – типичная сетевая угроза, для противодействия которой необходимы ответные сетевые правоохранительные механизмы.

В условиях сетевой общественной структуры на основе ID человека необходимо моделировать национальные и транснациональные (международные) криминальные сети, особенно террористические и экстремистские сети, изучать криминальные сети из числа мигрантов. Необходимо изучать все гуманитарные сети, образующиеся на основе общности ценностей. Необходимо глубже изучать коренные этноконфессиональные группы (которые также образуют гуманитарные сети) и их связи в террористической и экстремистской среде. Имитационная антитеррористическая модель гуманитарной сети должна воспроизводить социальные связи людей и представляться в виде программы для компьютера с техническими возможностями визуализации. Многократное повторение в информационной модели детерминированных и случайных событий (связей) позволит получать прогностические антитеррористические результаты. Очевидно, что при построении подобных информационных моделей невозможно будет обойтись без сбора данных разведывательными (оперативно-розыскными) методами, в том числе в информационно-телекоммуникационных и виртуальных социальных сетях.

В смоделированных криминальных гуманитарных сетях личности должны быть ранжированы по степени потенциальной общественной опасности. Систему рейтингов или «социальных кредитов доверия» намерен, например, внедрить Китай [19]. Воздействуя на вершины графов (наиболее активных криминальных личностей) можно дестабилизировать деструктивные подсистемы, стабилизируя при этом конструктивную социальную систему государства.

Теория сетевой (цифровой) правоохранительной деятельности.Под сетевой (цифровой) правоохранительной деятельностью нами предлагается к пониманию модель организации совместных действий различных субъектов (агентов) государственного управления, направленных на получение общих правоохранительных результатов, дополненная единой сетевой распределенной средой правоохранительной коммуникации и общими цифровыми объектами правоохранительной информации. В процессе сетевой правоохранительной деятельности с использованием цифровых источников создается, дополняется и используется общая для всех субъектов значимая правоохранительная информация в электронном виде, используются общие нормы и стандарты (правила) деятельности, в интересах совместной деятельности совершаются общественно значимые юридические действия, применяются единые подходы к оценке эффективности согласованной деятельности. Участники сетевой правоохранительной деятельности объединены общей информационной инфраструктурой и общими цифровыми объектами информации, в отношении которых они осуществляют свои полномочия.

Предпосылками развития сетевой модели правоохранительной деятельности в нашей стране выступают практические проблемы стандартизации правоохранительной деятельности полиции и взаимодействующих несоподчинённых органов при отклонениях оперативной обстановки. В такой скоординированной правоохранительной деятельности эффективность достижения общего согласованного результата зависит не только от деятельности различных подразделений и функциональных групп ОВД, но и от взаимодействующих правоохранительных и иных органов власти и самоуправления, охранных предприятий, хозяйствующих субъектов.

Практическая потребность развития описанной модели подтверждается проведенной в 2016 году реформой правоохранительных органов, в ходе которой пока не получили достаточной правовой регламентации вопросы информационного и компетентностного взаимодействия между государственными правоохранительными органами, не решены многие организационные проблемы межведомственной передачи информации и организации совместного пользования ею. Налаживание межведомственного взаимодействия правоохранительных органов с учётом возможного продолжения реформ в ближайшей перспективе потребует разработки стратегически нового концептуального подхода.

При сетевом сотрудничестве совместные действия направлены не столько на совместный результат, сколько на совместное качество результата, при этом результат совместных действий будет отличный для каждого агента, но единый с позиции оценок, критериев и шкал. Правоохранительная информация и новое качество оперативной обстановки – конечные результаты сетевой правоохранительной деятельности.

Практическая реализация модели сетевой правоохранительной деятельности.Предлагается организовать сотрудничество отечественных правоохранительных органов на сетевых принципах управления (сетецентричная мультиагентная модель [20]). В условиях современной сетевой общественной структуры для координации отечественной правоохранительной деятельности необходимо частично реорганизовать существующие или создать новую правоохранительную организацию сетевого типа . Необходимо выделить координатора правоохранительной деятельности, отделённого от прокурорского надзора, но поднадзорного прокуратуре.

Целесообразным полагаем ведение данной организацией совместных баз данных информации (цифровых источников доказательств) с предоставлением распределенного сетевого доступа к ней субъектам правоохранительной деятельности. Элементарные единицы информации – юридические факты, разведывательные выводы, перенесенные в цифровую форму – должны стать интегрирующими основами данной модели. Оперативно-розыскное право должно дополниться разведывательными компетенциями (полиции и иных правоохранительных органов). Информация не должна принадлежать отдельному должностному лицу или отдельному правоохранительному органу. Это повышает вероятность её эффективной реализации в праве, снижает вероятность коррупционного сокрытия информации от правосудия, снимает избыточную политическую конкуренцию правоохранительных органов. Общие объекты информации, объединённые в единую для всех правоохранительных органов информационную среду (интегрированные базы данных) позволят правоохранительным органам усилить реализацию принципа неотвратимости наказания путем многократного использования одного и того же значимого объекта информации (доказательства), используемого различными правоохранительными органами в совместной деятельности. Результатом такого подхода к организации правоохранительной деятельности должна стать реализуемая правоохранительной организацией сетевого типа единая для всех агентов информационно-правоохранительная среда и единая система оценки результатов правоохранительной деятельности. Данный орган должен также отвечать за ведение общегосударственной криминальной статистики. Решение о выборе или создании такой правоохранительной организации сетевого типа находится в политико-правовой плоскости.

Сущность и организация профессиональных правоохранительных сетей.Начав с гармонизации и согласования индивидуальных и коллективных ценностей, служащих правоохранительных органов в будущем необходимо объединять в ситуативные пространственно-временные (по месту происшествия) и перманентные компетентностно-коммуникативные (по отдельным направлениям преступности) профессиональные ведомственные и межведомственные правоохранительные сети при помощи защищённых информационно-телекоммуникационных линий и аппаратов конфиденциальной связи. Профессиональные правоохранительные сети – это механизм кооперации элементов (служащих-участников сети), основанный на их компетенциях и современных информационных коммуникациях.

Для практического внедрения теории сетевой правоохранительной деятельности в будущем необходимо будет разработать правовые и организационные механизмы совместных согласованных межведомственных правоохранительных действий (например, совместных расследований, рейдов, операций) на основе общей правоохранительной информационно-коммуникативной среды. В настоящее время каждый правоохранительный орган развивает собственную информационную среду.

В целях унификации, централизации и интеграции правоохранительных информационных ресурсов (ранее созданных различных специализированных территориально распределенных автоматизированных систем) несоподчинённых правоохранительных органов целесообразно адаптировать и внедрить их в состав ИСОД МВД России, например, в качестве ведомственных сервисов [21, С. 785]. Сеть ИСОД может стать универсальной коммуникативной платформой отечественной сетецентричной цифровой правоохранительной деятельности.

Сетевая правоохранительная деятельность может предполагать использование таких видов процессуального делопроизводства как электронное уголовное дело [22, С. 42] и цифровое дело об административном правонарушении (на основе уже сейчас оформляемых электронных протоколов). Но возможна также оцифровка информации из аналоговых документов методами реестрирования ключевой информации (в первую очередь – цифровых идентификаторов), присвоения бумажным носителям цифровых штрих-кодов (стикеров) с номером id-документа и путем связывания оцифрованной информации по расследуемым уголовным делам с географическими координатами. Материалы уголовных дел и дел по административным правонарушениям должны являться частью цифровой оперативной обстановки.

Профессионально-сетевой принцип организации правоохранительной деятельности должен предполагать использование между служащими различных правоохранительных органов на определенном участке местности механизма круглосуточной оперативной коммуникации. Наиболее надёжное решение при этом – техническизащищённое мобильное телекоммуникационное ГЛОНАСС-устройство отечественного производства со встроенным аппаратно-программным комплексом подтверждения прав доступа. Вне зависимости от варианта исполнения, устройство должно выполнять функцию «полицейского мессенджера» . Технические характеристики и принципы работы данного устройства рассматриваются в отдельном исследовании о перспективных возможностях совершенствования дежурного управления оперативной обстановкой по её отклонениям на основе сетевого подхода. При распределёно-доверительном подходе к правоохранительной информации ключевой характеристикой служащего становится аксиологическая.

Сетевое пространственно-временное распределение компетентности служащих государственной правоохранительной службы.В сетевой модели правоохранительной деятельности должна быть создана универсальная круглосуточная оперативная система передачи срочной информации и срочных заданий сотрудникам полиции и военнослужащим Росгвардии, служащим иных правоохранительных органов, находящимся как на службе, так и не при исполнении служебных обязанностей в зависимости от географического места их фактического нахождения. Общие (сетевые) объекты информации и единые духовно-нравственные ценности должны стать интегрирующими основами особой всеобщей коммуникативной среды мультиагентного правоохранительного сотрудничества.

Профессиональная правоохранительная сеть при координирующем управлении должна проявлять гибкую способность к самообучению и самоорганизации на выполнение полученного задания в рамках компетенций служащих: ситуативные сети – в рамках узких (быстро и легко формируемых) индивидуально-специализированных профессиональных компетенций, перманентные сети – в рамках общепрофессиональных компетенций. Самообучение и самоорганизация – основа социально-экономических систем.

При сетевом принципе управления снижается значение должности (хотя полностью от многообразия должностей отказаться будет нельзя, они должны быть сформированы в направления без дублирования компетенций). С позиции сетевого подхода ведущим организационным принципом построения органов правоохраны в будущем должен будет стать компетентностно-коммуникативный, т.е. умение вступать во взаимодействия с различными людьми и техническими системами из различных функциональных социальных подсистем на основе используемых компетенций.

Сетевой подход к управлению персоналом предполагает мультизадачность служащих, почасовой учёт рабочего времени и распределение оплаты труда пропорциональным индивидуальным результатом. При компетентностном подходе исключается необходимость ограничения минимального срока пребывания на службе, лишаются смысла субординационные механизмы (звания, статусы и пр.). Служащий должен не «досиживать до пенсии», а ежедневно работать в системе институциональных профессиональных ценностей (законности, гуманизма, открытости и пр.), а не в системе профессионально-деформированных «понятий» управленческой культуры своего руководителя. При этом служащий выступает не как «предмет одноразового потребления», когда его проще уволить и заменить новым» [23, С. 75], а приобретает для правоохранительной службы личностно-профессиональную ценность.

Заключение.Проведённое исследование подтвердило гипотезу о низком уровне развития цифровых технологий в правоохранительной деятельности. Следовательно, совершенствование форм и методов исследования и проведения анализа оперативной обстановки на обслуживаемой территории с использованием современных информационных технологий в режиме реального времени на сегодняшний день невозможно без масштабной трансформации всей правоохранительной деятельности. Исследовать оперативную обстановку на обслуживаемой территории постфактум малоэффективно.

Ресурсная затратность переходного процесса от аналоговой субординационной к цифровой сетевой модели правоохранительной деятельности должна обеспечиваться не дополнительным финансированием, а перераспределением существующего. Прежде всего – за счёт организационного перестроения логики архитектуры правоохранительных органов и системы государственной правоохранительной службы. Необходимо переориентировать финансовые ресурсы с производства оружия и иных репрессивных инструментов на разработку цифровых инструментов правоохранительной деятельности. Репрессии не способствуют прогрессу.

Сложившаяся отечественная модель организации правоохранительной деятельности безнадёжно устарела и не вписывается в модель цифровой экономики России будущего. Наивно полагать, что в условиях политической конкуренции правоохранительные органы смогут объединиться в единую цифровую модель организации совместной деятельности на принципах сетецентричного управления. Скорее одно из ведомств должно взять на себя роль технологического локомотива, в последующем присоединив к своим цифровым технологиям остальные правоохранительные информационные системы на единых стандартах управления. Для организации цифровой правоохранительной деятельности в настоящее время бóльшее значение имеет политическая воля, нежели технологические решения.

Выводы.

- Традиционная правоохранительная деятельность организационно должна быть существенным образом переформатирована путём усиления оперативного информационного сотрудничества различных несоподчинённых правоохранительных органов (агентов) и их служащих при расширении механизмов координирующего управления данными органами.

- Необходимо формировать ведомственные и межведомственные временные и постоянные несоподчинённые правоохранительные сети для совместных действий, согласованных по целям, а не по результатам.

- Результативность общей правоохранительной деятельности необходимо оценивать на основе персонального вклада каждого служащего государственной правоохранительной службы в коллективный правоохранительный качественный результат (эффект).

- Развивать применение в правоохранительной деятельности цифровых источников доказательств, общих (сетевых) цифровых источников оперативной информации, распределённых реестров информации.

- Создать защищенный механизм оперативной коммуникации служащих правоохранительных органов, на основе которого собирать сведения об оперативной обстановке в режиме реального времени и анализировать их при помощи ИТК-технологий.

- Включить в мультиагентную модель сетевой правоохранительной деятельность лояльных граждан для сбора информации об оперативной обстановке в режиме реального времени не только по каналам телефонной связи (голосом), но и по цифровым ИТК-каналам (цифровой механизм социального контроля и повышения уровня взаимного доверия личности и государства).

- Пересмотреть подходы к регламентации конфиденциальности информации об оперативной обстановке, открыв к ней сетевой распределенный согласованный доступ различных правоохранительных органов.

- Без персонификации до личности и детализации до квартиры статистическая геолокационная информация о криминальной оперативной обстановке должна быть общедоступна.

- Создать механизм моделирования криминальных гуманитарных сетей (криминальных социальных связей людей) методами виртуальных образов, в особенности – экстремистских и террористических сетей.

- Расширить сферу идентификации личности граждан РФ и иностранных граждан на основе биометрических данных (технология ID человека), связав её со сферами государственных услуг, банковского обслуживания и гражданско-правового подтверждения волеизъявления личности.

- Цифровая экономика и сетевая правоохранительная деятельность – это элементы единой модели социальной системы будущего.